- +55 11 2090 1420

- contato@wtsnet.com.br

- Suporte

Endpoint Detection Response: O que é e como o EDR pode proteger o seu ambiente

Por Johnny Hudaba

Endpoint Detection and Response (EDR) é uma categoria de ferramentas e tecnologias usadas para proteger o usuário de ameaças em potencial. As plataformas de EDR são construídas a partir de ferramentas que focam na detecção de atividades potencialmente maliciosas, como por exemplo, o Ransomware, isso é feito normalmente por meio de um monitoramento contínuo do equipamento. Fornecendo visibilidade para a empresa, o EDR coleta dados e usa-os para proteger o ambiente, trazendo segurança e resposta em alto nível.

Uma empresa irá utilizar uma plataforma de EDR para se proteger contra hackers quando eles acessam o equipamento do usuário final. Um endpoint pode conter informações críticas como eventos de rede, mudanças de configuração, processos ou arquivos sensíveis. O EDR fornece uma plataforma que permite que a empresa monitore continuamente seus endpoints e servidores para identificar comportamentos maliciosos. As ferramentas de EDR podem então detectar e responder a esses eventos.

O EDR funciona a partir da instalação de um agente no endpoint, que é usado para continuamente monitorar os eventos de rede. Esses eventos são registrados em uma base de dados central. As ferramentas do EDR podem então analisar os dados para investigar e identificar um incidente passado ou usar os dados para buscar por ameaças semelhantes. Se uma ameaça é encontrada, a ferramenta do EDR pode alertar até o usuário final. O EDR também fornece uma console de gerenciamento, que pode ser usada para facilitar a gestão dos endpoints e da solução.

Quais são as suas funcionalidades?

Ao passo em que nem todas as plataformas dividem as mesmas funcionalidades, a maior parte delas inclui:

- Unificação dos dados dos endpoints;

- Aumento de visibilidade do ambiente de TI;

- Habilidade de monitorar endpoints, sejam online ou offline;

- Habilidade de detectar malware e armazenar eventos no endpoint;

- Habilidade de resposta em tempo real;

- Integração com soluções adicionais de segurança;

- Uso de blacklists e whitelists;

E agora iremos demonstrar como as 3 principais empresas de segurança, Sophos, Kaspersky e Microsoft, estão entregando o EDR para os seus clientes.

Sophos

A versão mais recente do Sophos EDR agora está disponível no Intercept X Advanced. Esta versão traz novos e poderosos recursos que permitem aos administradores de TI e analistas de segurança fazerem operações detalhadas de TI e perguntas sobre ameaças em todas as suas propriedades. Ele também fornece novas funcionalidades para responder remotamente com precisão.

Manter a higiene adequada da TI pode ser um investimento significativo para os administradores de TI. Ser capaz de identificar quais dispositivos precisam de atenção e quais ações precisam ser tomadas podem adicionar outra camada de complexidade.

Com o Sophos EDR, agora você pode fazer isso de forma rápida e fácil. Por exemplo:

- Encontre dispositivos com vulnerabilidades de softwares, serviços desconhecidos em execução ou extensões de navegador não autorizadas;

- Identifique terminais e servidores que ainda possuem contas de convidado e RDP ativadas;

- Veja se o software foi implantado nos dispositivos, por exemplo, para garantir que um lançamento esteja completo;

- Acesse remotamente dispositivos para se aprofundar e tomar medidas, como instalar software, editar arquivos de configuração e reinicializar um dispositivo.

Rastreando e Neutralizando Ameaças

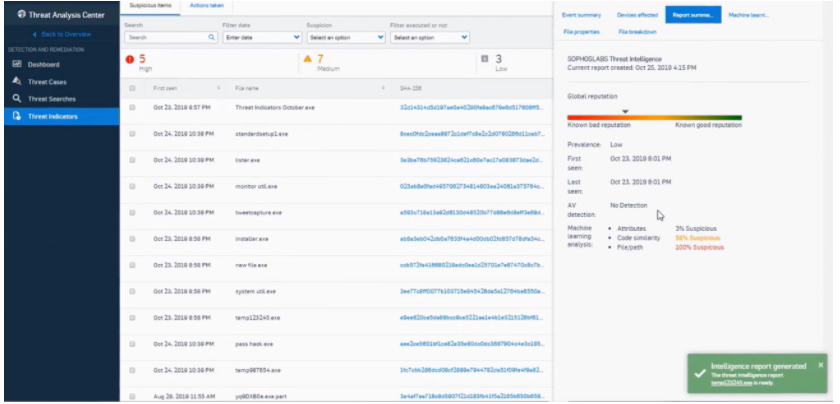

O rastreamento de ameaças sutis e evasivas requer uma ferramenta capaz de detectar até o menor indicador de comprometimento.

Com este lançamento, o Sophos EDR aprimora significativamente seus recursos de busca de ameaças. Por exemplo:

- Detectar processos que tentam fazer uma conexão em portas não padrão;

- Obtenha detalhes granulares sobre execuções inesperadas do PowerShell;

- Identifique processos que modificaram arquivos ou chaves de registro recentemente;

- Acesse remotamente um dispositivo para implantar ferramentas forenses adicionais, encerrar processos suspeitos e executar scripts ou programas.

Os recursos que tornam possíveis a solução de todos os exemplos importantes acima são o Live Discover e o Live Response.

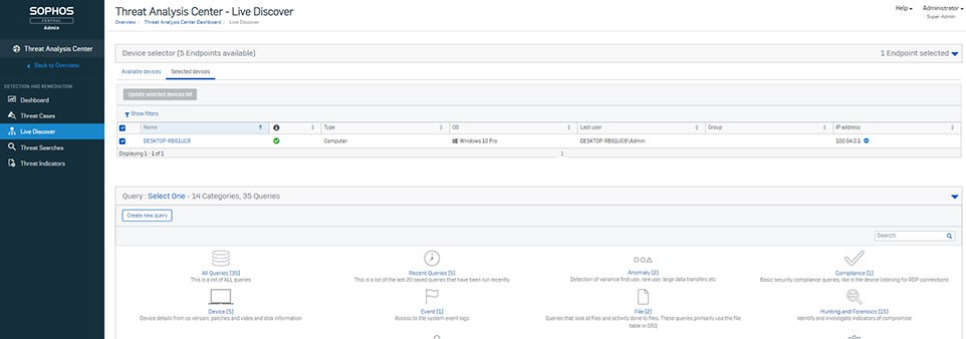

Live Discover

O Live Discover permite que os usuários examinem seus dados em busca de praticamente qualquer pergunta em que pesquisam nos terminais e servidores com consultas SQL. Eles podem escolher entre uma seleção de consultas prontas para uso, que podem ser totalmente personalizadas para extrair as informações exatas de que precisam ao executar as tarefas de higiene das operações de segurança de TI e de busca de ameaças. Os dados são armazenados em disco por até 90 dias, o que significa que os tempos de resposta da consulta são rápidos e eficientes.

Live Response

O Live Response é uma interface de linha de comando que pode acessar dispositivos remotamente para realizar uma investigação mais aprofundada ou tomar as medidas apropriadas. Por exemplo:

- Reiniciando um dispositivo com atualizações pendentes;

- Encerrando processos suspeitos;

- Navegando no sistema de arquivos;

- Editando arquivos de configuração;

- Executando scripts e programas.

E tudo é feito remotamente, por isso, é ideal em situações de trabalho em que os administradores podem não ter acesso físico a um dispositivo que precisa de atenção.

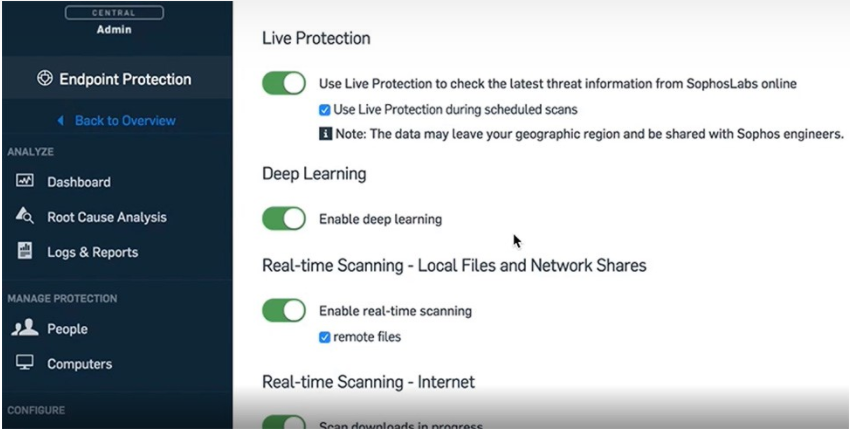

Funcionalidades do Intercept X

O Sophos Intercept X Advanced com EDR integra uma poderosa detecção e resposta com a proteção de endpoint (EDR) com a melhor classificação do setor. Criado para operações de segurança de TI e busca de ameaças, o Intercept X detecta e investiga atividades suspeitas com análises orientadas por IA. Ao contrário de outras ferramentas de EDR, ele agrega experiência, e não o número de funcionários, replicando as habilidades de analistas difíceis de encontrar.

Anti-Ransomware

Os ataques de ransomware de hoje, geralmente combinam várias técnicas avançadas com hackers em tempo real. Para minimizar o risco de ser vítima, você precisa de uma proteção avançada que monitore e proteja toda a cadeia de ataques. O Sophos Intercept X oferece tecnologias avançadas de proteção que interrompem toda a cadeia de ataques, incluindo aprendizado profundo que previne ataques de forma previsível, e o CryptoGuard, que reverte a criptografia não autorizada de arquivos em segundos.

Ao integrar o aprendizado profundo, uma forma avançada de aprendizado de máquina, o Intercept X está mudando a segurança do endpoint de uma abordagem reativa para uma preditiva para proteger contra ameaças conhecidas e nunca vistas antes. Embora muitos produtos afirmem usar o aprendizado de máquina, nem todo aprendizado de máquina é criado igualmente. O aprendizado profundo superou consistentemente outros modelos de aprendizado de máquina para detecção de malware.

Exploit Prevention

A prevenção de exploração interrompe as técnicas usadas em ataques sem arquivos, sem malware e com base em exploração. Embora existam milhões de malwares e vulnerabilidades de softwares aguardando para serem exploradas, existem poucas técnicas de exploração usadas pelos invasores como parte da cadeia de ataques – e retirando as principais ferramentas que os hackers adoram usar, o Intercept X interrompe os ataques de dia zero antes que eles possam começar.

Managed Threat Response

O Sophos Managed Threat Response (MTR) fornece recursos de detecção e resposta de ameaças 24/7, fornecidos por uma equipe de especialistas como um serviço totalmente gerenciado. O Sophos MTR funde a tecnologia de aprendizado de máquina e a análise especializada para melhor caça e detecção de ameaças, investigação mais profunda de alertas e ações direcionadas para eliminar ameaças com velocidade e precisão. Ao contrário de outros serviços, a equipe Sophos MTR vai além de simplesmente notificá-lo sobre ataques ou comportamentos suspeitos e executa ações direcionadas em seu nome para neutralizar até as ameaças mais sofisticadas e complexas.

Active Adversary Mitigations

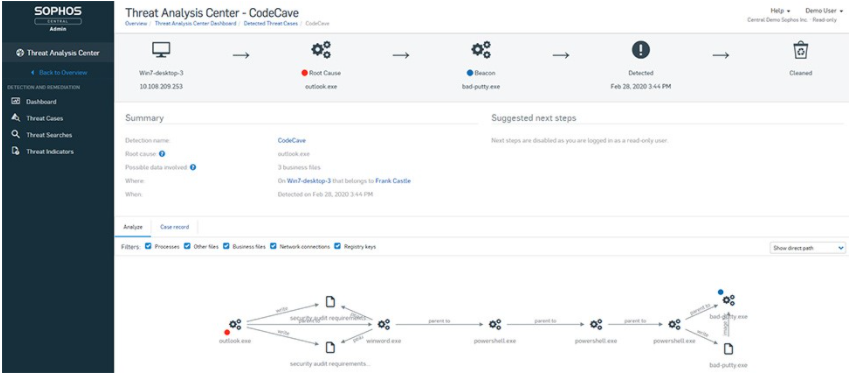

O Intercept X utiliza uma variedade de técnicas, incluindo prevenção de roubo de credenciais, detecção de utilização de caverna de código e proteção da APC que os invasores usam para ganhar presença e permanecer sem serem detectados nas redes de vítimas. À medida que os invasores se concentram cada vez mais em técnicas além do malware, a fim de se movimentar pelos sistemas e redes como um usuário legítimo, o Intercept X detecta e evita esse comportamento para impedir que os invasores concluam sua missão.

Funcionalidades do Intercept X para servidores

O Intercept X for Server oferece proteção com a melhor classificação por especialistas do setor, combinando recursos específicos do servidor para criar uma solução abrangente de defesa em profundidade.

- Pare ameaças desconhecidas: A tecnologia de aprendizado profundo é uma forma avançada de aprendizado de máquina que detecta malware mesmo quando nunca foi visto antes;

- Não seja obrigado a resgatar: A proteção anti-ransomware impede o ransomware de criptografar os arquivos do servidor e os reverte para um estado seguro;

- Negar hackers: Pare as técnicas de hackers do mundo real usadas para coleta de credenciais, movimento lateral e escalação de privilégios;

- Bloquear exploits de servidor: As técnicas de exploração são comumente usadas para invadir os servidores das organizações. O Intercept X for Server usa a prevenção de exploração para interromper esses ataques perigosos.

Detecção e resposta automatizadas de ameaças ao servidor

O Intercept X for Server oferece visibilidade incomparável dos seus servidores. Caçar ameaças evasivas, ver e controlar exatamente quais aplicativos estão em execução e responder automaticamente a incidentes.

Endpoint Detection and Response (EDR) para servidores

Sobreposto à proteção líder do setor, o EDR oferece visibilidade em todo o estado da organização.

- Executar operações de segurança de TI e tarefas de busca de ameaças;

- Detecte ataques furtivos que, de outra forma, passariam despercebidos;

- Analise arquivos para determinar se eles são uma ameaça;

- Relate a postura de segurança da sua organização a curto prazo – com confiança.

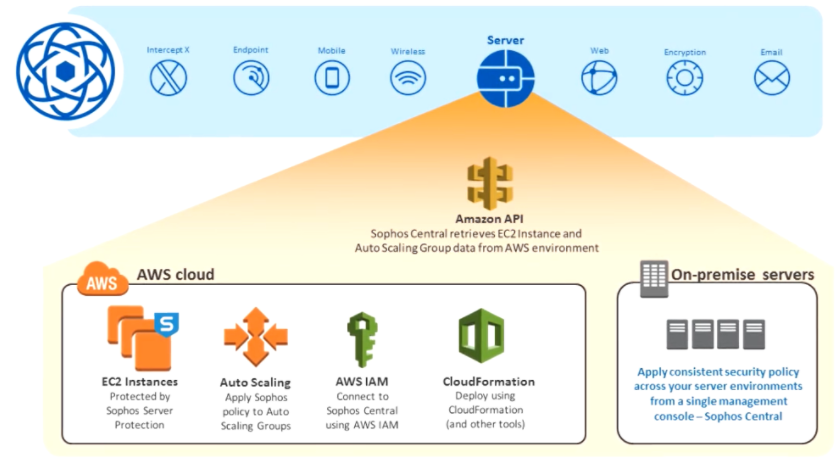

Proteja suas cargas de trabalho na nuvem

Verifique se as cargas de trabalho na nuvem Amazon AWS ou Microsoft Azure estão protegidas contra as ameaças mais recentes.

- Descubra e proteja suas instâncias do EC2 e máquinas virtuais (VMs);

- Imponha políticas consistentes para grupos de dimensionamento automático e VMs;

- Implante rapidamente usando os scripts de extensão CloudFormation e VM.

Sincronize sua segurança

Uma inovação inédita no setor, a Segurança Sincronizada compartilha dados entre seus servidores e firewalls Sophos para tornar sua proteção mais rápida e inteligente.

- O isolamento de servidores comprometidos impede que as ameaças se espalhem lateralmente;

- Servidores isolados são limpos automaticamente e retornados à rede quando seguros;

- Obtenha 100% de visibilidade dos aplicativos em execução no servidor e impeça que aplicativos desconhecidos se comuniquem para o exterior.

Assuma o controle de seus servidores

Servidores são os ativos mais importantes da sua organização. Com o Intercept X for Server, você pode controlar exatamente o que pode e o que não pode ser executado, para que as configurações do servidor permaneçam seguras.

Dashboard Overview

- Veja toda a propriedade do servidor, incluindo implantações híbridas e na nuvem;

- Mergulhe em casos de ameaças, relatórios e servidores com um único clique;

- Acesse políticas e configurações em uma única tela;

- Faça o download rápido de agentes de implementação.

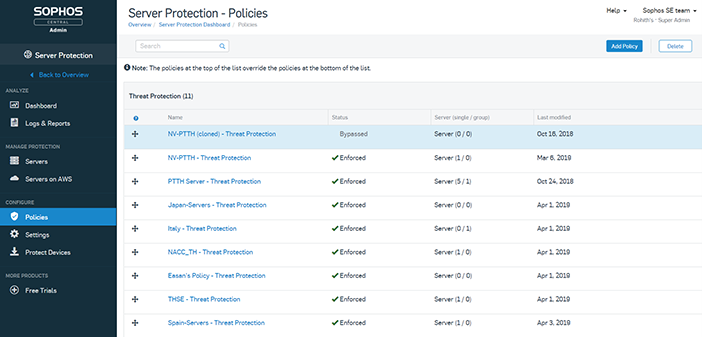

Policy Management

- Crie políticas para proteção contra ameaças e controle de aplicativos, periféricos e da web;

- Aplique-os em toda a propriedade do servidor em apenas alguns cliques;

- As políticas também podem ser configuradas individualmente para servidores, se necessário.

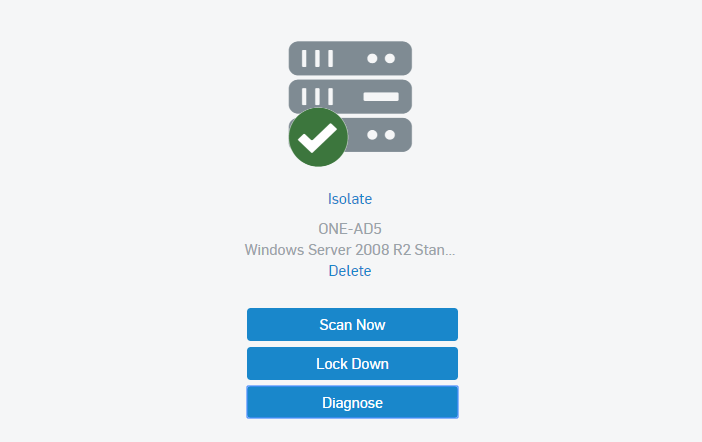

Server lockdown

- Proteja a configuração do servidor com um clique;

- Somente aplicativos aprovados por você podem executar;

- Não é necessário tempo de inatividade.

Kaspersky

Os crimes virtuais estão se tornando cada vez mais sofisticados e com a capacidade de burlar qualquer tipo de proteção existente no mercado, expondo todas as áreas de negócios, afetando toda a sua organização, elevando custos e afetando a sua produtividade.

Através do Kaspersky, podemos:

- Monitorar todas as ameaças com eficiência, muito além do malware;

- Detectar ameaças com efetividade, graças a tecnologias avançadas do Kaspersky;

- Agregar informações brutas e vereditos de forma centralizada;

- Responder rapidamente às tentativas de ataques, evitando ações maliciosas em seu ambiente;

Para os criminosos virtuais, o alvo principal são os locais onde são armazenados os dados, usuários, sistemas e aplicações corporativas da empresa. Buscando proteger o seu ambiente, a equipe de segurança em tecnologia, deve buscar aprimorar a proteção existente hoje, evoluindo-a cada vez mais.

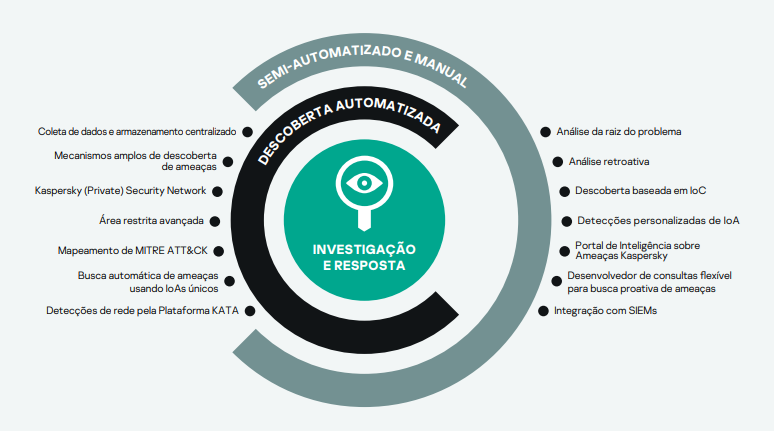

A implementação do ciclo completo de proteção, desde o bloqueio automático de ameaças comuns, até a rapidez e proatividade na resposta a incidentes complexos, exigindo que as tecnologias de prevenção sejam complementadas com recursos de defesas avançadas.

O Kaspersky Endpoint Detection and Response (EDR) fornece uma camada de segurança poderosa com visibilidade abrangente de todos os dispositivos na rede corporativa, juntamente com as defesas superiores, possibilidade assim, a automatização de tarefas rotineiras para descobrir, priorizar, investigar e assim neutralizar as ameaças complexas e ataques como os de APT.

O Kaspersky EDR aprimora o principal, mais testada e premiada plataforma de proteção de Endpoint (EPP) – Kaspersky Endpoint Security for Business – com recursos poderosos de EDR, elevando cada mais os níveis de segurança de sua organização.

O uso de um único agente que forneça proteção automática contra ameaças comuns e defesas em alto nível contra ataques complexos, simplificando assim o tratamento de incidentes, minimizando os requisitos de manutenção.

Lembrando que não há sobrecarga adicional nos dispositivos e sem novos cursos, permanecendo a informação de que seus servidores ou estações de trabalho estarão totalmente protegidos contra as ameaças sofisticadas e direcionadas. O Kaspersky EDR reduz o tempo necessário para a coleta inicial de evidências, oferecendo análise completa de telemetria e maximiza a automação dos processos de EDR, diminuindo o tempo de resposta ao incidente sem a necessidade de atrair recursos adicionais de segurança em TI.

O Kaspersky EDR pode ser absorvido para a Kaspersky Anti Targeted Attack Platform, combinando recursos de EDR e descoberta avançada de ameaças a nível de rede. Os especialistas de segurança de TI têm todas as ferramentas necessárias para tratar a descoberta de ameaças multidimensionais de alto nível, tanto no nível de rede quanto no de endpoint, aplicando tecnologia avançada, empregando investigações eficazes e proporcionando uma rápida resposta centralizada. Tudo isso em uma única solução.

Detectando e contendo rapidamente as ameaças

O Kaspersky EDR oferece proteção de endpoint de alto nível e aumenta a eficiência de SOC, proporcionando descoberta avançada de ameaças e acesso a dados prospectivos mesmo em situações nas quais os endpoints comprometidos estão inacessíveis ou os dados foram criptografados durante um ataque.

Recursos aprimorados de investigação através de nossos indicadores de ataque (IoAs) únicos, aprimoramento de ATT&CK MITRE e um desenvolvedor de consultas flexível, além de acesso à nossa base de conhecimento do Portal de Inteligência de Ameaças – tudo isso facilita a detecção efetiva de ameaças e a rápida resposta a incidentes, limitando e evitando danos.

Casos de uso:

- Busca proativa de evidência de intrusos em toda a sua rede;

- Rápida detecção e remediação de um intruso – antes que ele possa causar grandes danos e interrupções;

- Rápida investigação e gestão centralizada de incidentes em milhares de endpoints com um fluxo de trabalho integrado;

- Validação de alertas e incidentes em potencial descobertos por outras soluções de segurança;

- Automatização de operações de rotina – a fim de ajudar a minimizar tarefas manuais, liberar seus recursos e reduzir a probabilidade de uma “sobrecarga de alertas”.

E quais são os benefícios empresariais do Kaspersky EDR?

- Ajuda a eliminar falhas de segurança e a reduzir o “tempo de espera de ataques;

- Automatiza tarefas manuais durante a detecção e resposta a ameaças;

- Libera TI e profissionais de segurança de TI para outras tarefas cruciais;

- Simplifica a análise de ameaças e resposta a incidentes;

- Reduz o tempo necessário para identificar e responder a ameaças;

- Ajuda a possibilitar a conformidade integral.

Windows Defender

O Microsoft Defender for Endpoint, anteriormente conhecido como Microsoft Defender Advanced Threat Protection, fornece proteção a nível corporativo para os dispositivos, a fim de prevenir, detectar, investigar e responder a todas as ameaças avançadas.

A plataforma fornece uma proteção preventiva, detectando o ataque, realizando uma investigação automatizada e resposta ágil a possíveis ameaças ou violações de segurança.

Se a sua organização está considerando implementar o Microsoft Defender EDR para os seus dispositivos, entre em contato conosco, para que possamos auxiliá-lo e assim melhorar a segurança de sua empresa.

Quais são as principais características?

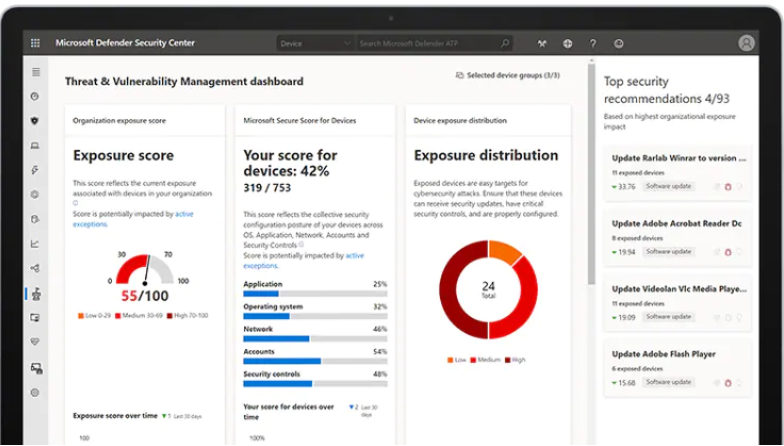

Gerenciamento de ameaças e vulnerabilidades, ser capaz de identificar, avaliar e corrigir fraquezas é a chave para um programa de segurança saudável. O Microsoft Defender for Endpoint pode descobrir vulnerabilidades e configurações erradas em tempo real. Esses recursos podem ajudar a preencher a lacuna entre Operações de Segurança (SecOps), Administração de Segurança (SecAdmin) e Administração de TI (ITAdmin).

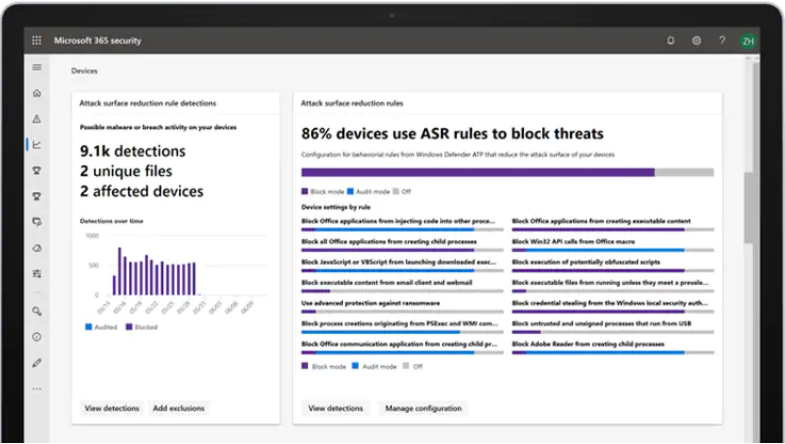

Redução da superfície de ataque. use o Microsoft Defender para endpoint para fechar lacunas para reduzir o risco da sua organização. Os recursos incluem isolamento baseado em hardware, controle de aplicativos, proteção de exploração, proteção de rede (requer Microsoft Defender Antivirus), proteção da Web, acesso controlado de pastas e firewall de rede.

Proteção de última geração no Windows, utilize aprendizado de máquina, análise de big data, pesquisa de resistência a ameaças e a infraestrutura de nuvem da Microsoft para proteger dispositivos de ponto final em sua rede. A proteção de última geração possui proteção antivírus baseada em comportamento em tempo real, bloqueio quase instantâneo entregue na nuvem e proteção dedicada e atualizações de produtos.

Recursos de detecção e resposta de ponto final (EDR), o Defender for Endpoint coleta continuamente telemetria cibernética comportamental. Os dados são armazenados por até seis meses; analistas podem viajar de volta no tempo para o início de um ataque. Veja detalhes ricos dentro de um painel com habilidades forenses para analistas remediarem ameaças e suas áreas afetadas.

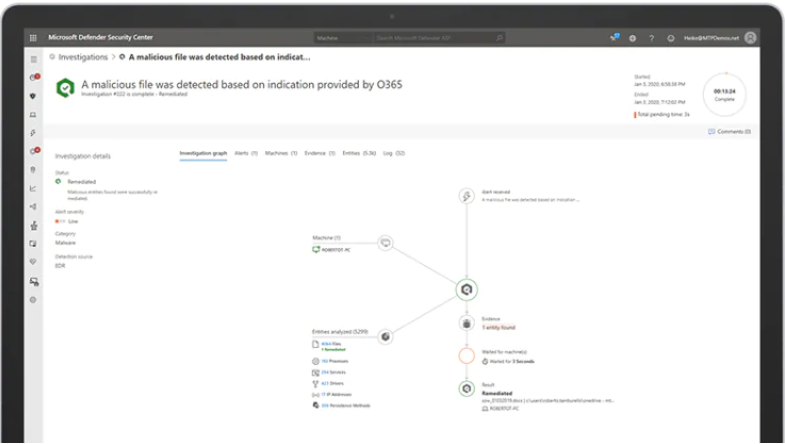

Automação, o Microsoft Defender for Endpoint inclui recursos automatizados de investigação e remediação (AIR). Quando instalados e ajustados corretamente, esses recursos podem reduzir o volume de alerta e aumentar o tempo de resposta.

Pontuação segura, uma pontuação segura para dispositivos é visível no painel de gerenciamento de ameaças e vulnerabilidades. As pontuações podem dar às organizações uma visão de alto nível de sua configuração de dispositivo e estratégia geral.

Especialistas em Ameaças da Microsoft, as organizações “Defender for Endpoint” também podem usar o Microsoft Threat Experts, um serviço gerenciado de caça a ameaças. Seu conjunto de especialistas pode ajudar de forma colaborativa a caçar ameaças dentro do seu ambiente.

Executar simulações de ataque, outra característica do programa é um laboratório de avaliação, que permite ao usuário executar simulações de ataque. Para escolher os detalhes da simulação que deseja executar, vá ao centro de segurança e selecione a opção ‘laboratório de avaliação’. Em seguida, selecione ‘configurar laboratório’. Aqui você pode escolher sua opção de configuração com base na tarefa que você está tentando realizar, que pode ser gastar mais tempo em cada dispositivo ou investigar ataques de maior escala, então optando por adicionar mais dispositivos à simulação. Há três opções: adicionar três máquinas por 72 horas cada, quatro máquinas por 48 horas cada, ou oito máquinas por 24 horas cada.

Em última análise, você pode escolher qual tipo de simulação deseja executar, mas o programa oferece três categorias para adicionar à sua simulação: simulações da Microsoft, arquivos ou script executados em máquinas, uma alimentada por QI de ataque e outra alimentada pelo SafeBreach. A Microsoft recomenda a instalação tanto do QI de ataque quanto do SafeBreach, que requerem software específico instalado no dispositivo.

Ao longo da simulação, você pode visualizar o status, verificando vírus e proteções de ameaças que foram descobertas. De acordo com a Microsoft, alguns ataques mais sofisticados ou envolvidos podem desencadear uma “investigação automatizada”. Você também pode ver mais detalhes, alertas, máquinas e evidências encontradas durante esta investigação.

Outras características poderosas

Outro benefício do software é a capacidade de visualizar novos recursos e fornecer feedback. Os recursos incluídos na ‘versão de visualização’ são filtragem de conteúdo da Web, relatórios de saúde e conformidade do dispositivo, proteção de informações e uma opção para a bordo do windows server 2019.

Para lançar esses recursos de forma mais eficaz, o Microsoft Defender for Endpoints coleta dados de dispositivos, incluindo dados de arquivos, dados de processo, dados de registro, dados de conexão de rede e detalhes do dispositivo. Essas informações são usadas para identificar indicadores de ataque dentro de sua organização, alertá-lo se possíveis ataques foram identificados dentro de sua organização e fornecer uma visão sobre as ameaças existentes na rede.

Requisitos Mínimos

Existem alguns requisitos mínimos para adicionar dispositivos ao software.

O software requer uma das seguintes opções de licenciamento: Windows 10 Enterprise E5, Windows 10 Education A5, Microsoft 365 E5, Microsoft 365 E5 Security ou Microsoft 365 A5.

Se sua organização planeja usar o software em um servidor Windows, você também deve ter uma das seguintes opções de licenciamento nesse dispositivo: Azure Security Center com o Azure Defender ativado ou o Defender for Endpoint for Servers (uma por servidor coberto). De acordo com o site da Microsoft, você também vai querer ter o Google Chrome, Internet Explorer 11 ou Microsoft Edge.

Instalação

Depois de ter assegurado que cumpriu todos os requisitos mínimos, você vai querer decidir qual formato do Microsoft Defender para Endpoint será apropriado para sua organização: nativo da nuvem, co-gerenciamento, on-premise ou avaliação e onboarding local.

Em seguida, escolha qual dispositivo você deseja embarcar: Windows, macOS, Linux Server, iOS e Android. Por fim, configure os recursos do programa para maximizar os benefícios para sua empresa. Isso inclui detecção e resposta para dispositivos impactados, proteção de última geração e redução da superfície de ataque, de acordo com o site da Microsoft.

Conclusão

Com a evolução da tecnologia, é necessário que todos analisem e priorizem a segurança de sua organização, pois da mesma forma que a tecnologia avança para trazer diversos benefícios para a sua empresa, o crime cibernético também se sofistica, fazendo com que as invasões ou roubo de informações sejam mais frequentes e criativas.

Portanto ter um endpoint atualizado não é mais o suficiente e sim, aprimorá-lo cada vez mais, trazendo novos recursos, como por exemplo, o EDR, explicado detalhadamente neste artigo, pois é somente assim que a sua organização terá mais segurança e você, confiança em seu ambiente.

Gostou do nosso artigo sobre o que é Endpoint Detection Response e como ele pode proteger o seu ambiente? Compartilhe o link nas redes sociais!

Facebook

Twitter

WhatsApp

LinkedIn

Email

ÚLTIMOS ARTIGOS

Nuvem

Exchange Online Archiving: A Solução Ideal para Gestão de Armazenamento e Segurança de E-mails

SAIBA MAIS

5 de setembro de 2024

Copyright © 2021 – Wtsnet Empowering with Technology