- +55 11 2090 1420

- contato@wtsnet.com.br

- Suporte

Conexões remotas seguras com Azure Bastion

Marcio Kaue

O Azure Bastion é um serviço em nuvem da Microsoft em PaaS (Plataforma como serviço), que oferece uma camada de segurança adicional para a sua organização.

O Bastion providencia conexões remotas seguras às suas VMs do Azure, sem a necessidade de uma VPN, IP público ou software cliente. Toda a operação é realizada de forma segura e centralizada usando os protocolos TLS e HTTPS.

Requisitos:

- Uma conta do Azure com assinatura ativa;

- Uma VM;

- Vnet;

- Subnet exclusiva para o Bastion;

- Funções:

- Leitor na máquina virtual;

- Leitor de placa de interface de rede com endereço IP privado da máquina virtual.

- Portas de acesso para o Bastion:

- 3389 para VMs Windows;

- 22 para VMs Linux.

O Azure Bastion disponibiliza dois tipos de SKU, sendo de níveis Básico e Standard. Segue abaixo um comparativo entre as funcionalidades de cada um.

Recurso

SKU Básico

SKU Standard

Conectar-se a VMs em redes virtuais emparelhadas

Acessar chaves privadas da VM do Linux no Azure Key Vault (AKV)

Conectar-se a uma VM do Linux usando SSH

Conectar-se a uma VM do Windows usando RDP

Autenticação do Kerberos

Saída de áudio VM

Link compartilhável

Conectar-se a VMs usando um cliente nativo

Conectar-se a VMs por meio de endereço IP

Dimensionamento de host

Especificar porta de entrada personalizada

Conectar-se a uma VM do Linux usando RDP

Conectar-se a uma VM do Windows usando SSH

Carregar ou baixar arquivos

Desabilitar copiar/colar (clientes baseados na Web)

Como Funciona:

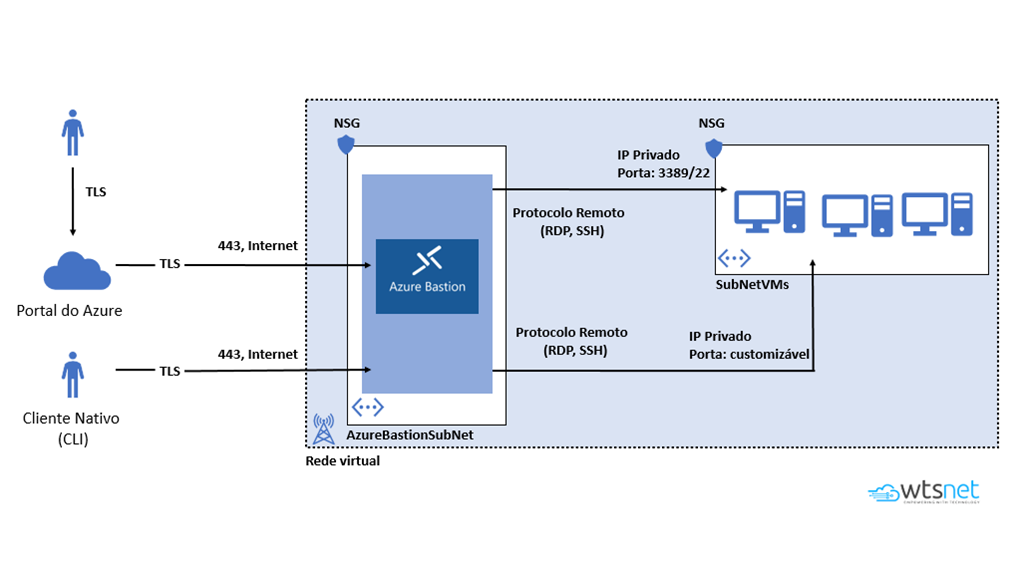

A principal característica do Bastion é possibilitar a realização de acessos remotos via protocolo TLS, servindo como intermediário entre o usuário e a máquina.

Dentro da rede do Azure é necessário criar uma SubRede exclusiva para o Bastion (/26, /25, /24, etc.). Por se tratar da ponte da conexão, todas as liberações de Porta e IP serão direcionadas para a NSG (Network Security Group) dele.

Devido o Bastion ser configurado em uma Subnet, a comunicação com outras Vnets do Azure não é possível. Entretanto, ao realizar a configuração do peering nas redes, é possível estabelecer uma conexão entre elas através do Bastion.

Como pode-se observar na imagem acima, há duas maneiras de usufruir dos acessos realizados por meio do Bastion: pelo portal do Azure ou via cliente nativo (Conexão por CLI).

Neste exemplo, realizaremos uma configuração padrão pelo portal do Azure, utilizando o SKU básico do Bastion na demonstração.

Como implementar:

O Bastion pode ser configurado de duas maneiras: em uma SubRede associada a uma Vnet, ou direto na máquina destino da conexão, aproveitando as propriedades da VM automaticamente.

Executaremos o procedimento automático, usufruindo das configurações da máquina virtual:

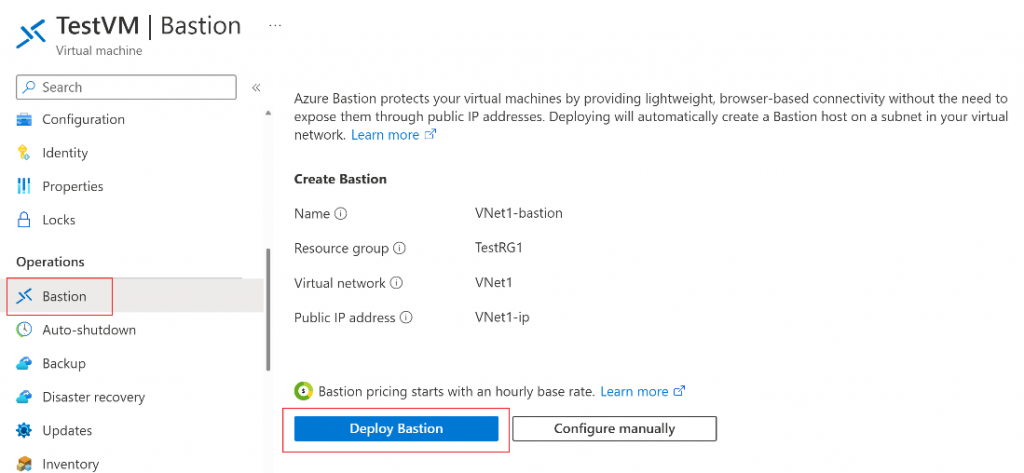

1º: Acesse o portal do Azure;

2º: Navegue até a máquina virtual;

3º: Na página da VM, navegue pela lista à esquerda até encontrar Operações. Em seguida, selecione a aba Bastion. Observe que o portal traz automaticamente o nome do recurso, grupo de recursos, endereço IP público e a rede virtual que estão associados à máquina.

4º: Selecione a opção Deploy Bastion para realizar a configuração automática do Bastion em questão de minutos.

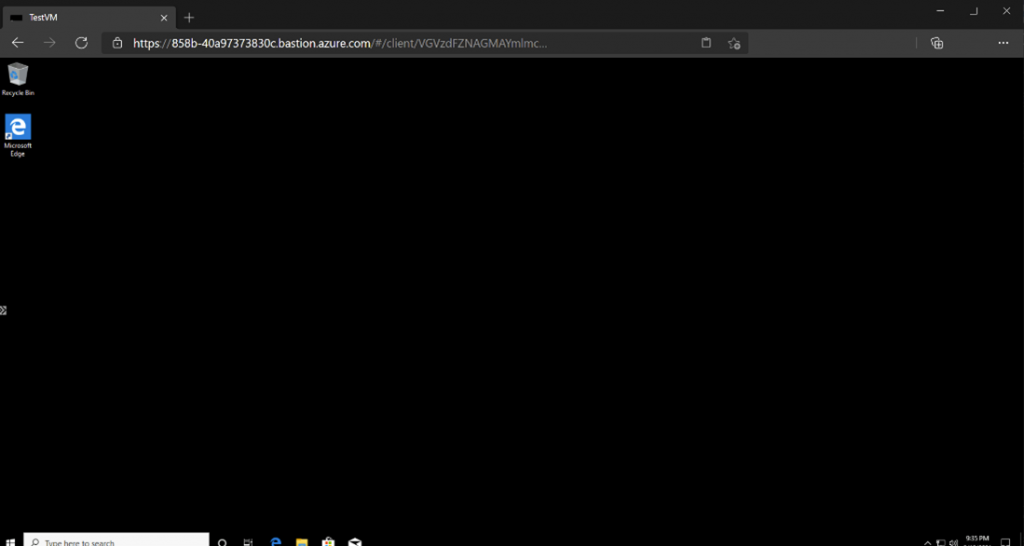

5º: Após a configuração ser concluída com êxito, a página será atualizada e as credenciais de acesso para a máquina serão solicitadas.

6º: A conexão com a máquina virtual será aberta diretamente no portal do Azure (via HTML5) com o serviço do Bastion utilizando a porta 443.

Em poucos minutos configuramos e acessamos a VM pelo Bastion, via HTML5, sem a necessidade da exposição do IP público.

Conclusão

Em virtude dos aspectos abordados, agora temos o deslumbre de como o Azure Bastion é capaz de proporcionar uma camada adicional de segurança para as organizações. Além de disponibilizar duas opções de SKU, oferecendo liberdade nas configurações de acesso ao utilizar o Standard, o Bastion consegue ser a junção de praticidade, transparência e utilidade em uma só solução

Facebook

Twitter

WhatsApp

LinkedIn

Email

ÚLTIMOS ARTIGOS

Nuvem

Exchange Online Archiving: A Solução Ideal para Gestão de Armazenamento e Segurança de E-mails

SAIBA MAIS

5 de setembro de 2024