- +55 11 2090 1420

- contato@wtsnet.com.br

- Suporte

Como configurar uma VPN Azure “Point to Site”

Cristiano Ribeiro

Com a pandemia e a popularização do home office, se tornou cada vez mais comum pessoas conseguirem acessar os recursos da empresa de qualquer lugar do mundo. Isso acontece graças a tecnologias como a VPN Azure, que é um túnel criptografado que faz conexão entre sua rede privada e aos recursos do Azure tais como Máquinas Virtuais, Bancos de Dados SQL, Armazenamentos de dados e outras aplicações.

Existem três tipos de VPN Azure, são eles:

VPN point-to-site: Conexão VPN que permite que o seu computador fora da organização acesse os recursos do Azure da sua organização

VPN site-to-site: Conexão VPN entre o Azure e um dispositivo de rede, permitindo que todas as pessoas da rede local tenham acesso aos recursos do Azure

ExpressRoute: Circuitos dedicados que ligam o Azure a redes locais sem passar pela internet pública

Neste artigo, vamos ver um passo a passo de como configurar uma VPN point-to-site no Azure.

Pré-requisito

– Assinatura do Azure

Criando uma VPN no Azure - Passo 1: Criar uma rede virtual

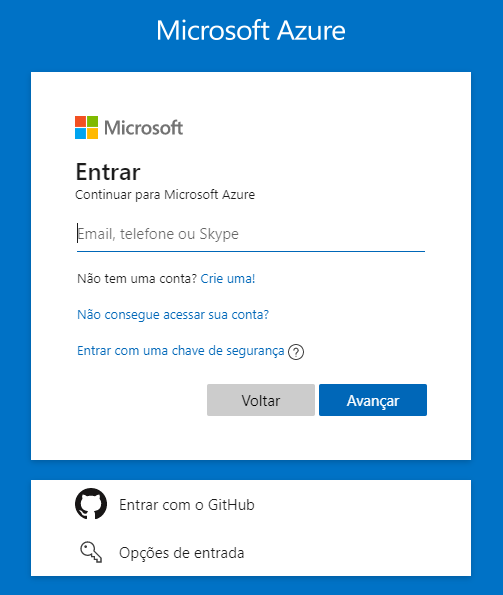

1 – Acesse o site https://portal.azure.com/ e insira as suas credenciais.

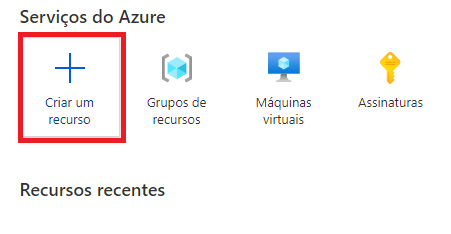

2 – No portal do Azure, clique em “Criar um recurso”.

3 – Pesquise por “Rede Virtual” na barra de pesquisa e clique em “Criar”.

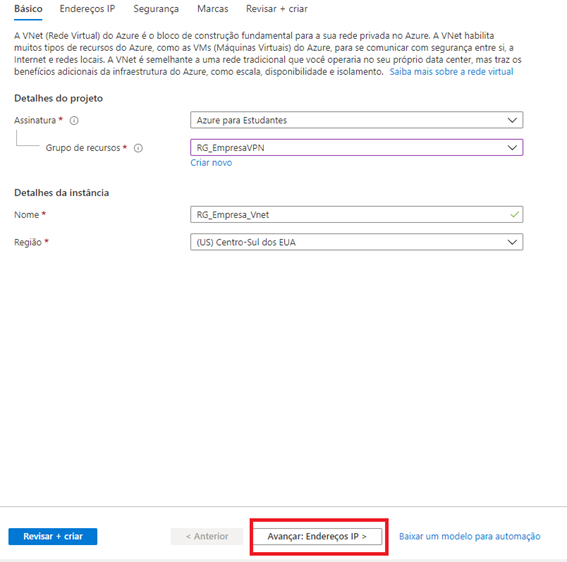

4 – Essa é a tela de início para criarmos nossa Rede Virtual. Defina o Grupo de Recursos, Nome, região e clique no botão “Avançar: Endereços IP”.

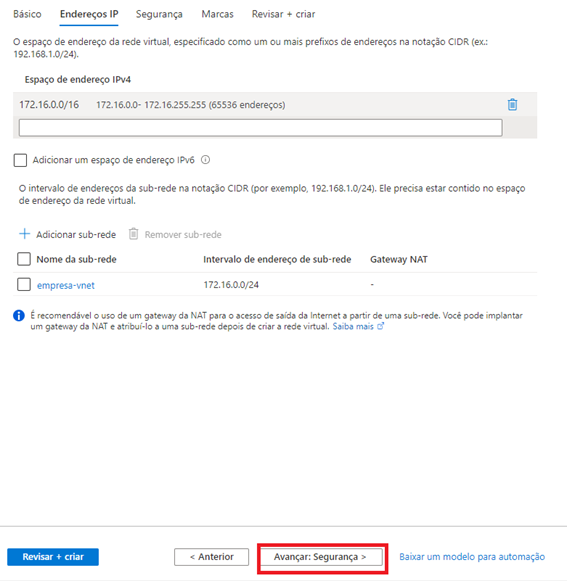

5 – Aqui você pode escolher os endereços IPs disponíveis na sua rede virtual e o número de sub-redes que deseja. Para este exemplo escolhemos o espaço 172.16.0.0/16 e o intervalo de endereço de sub-rede 172.16.0.0/24. Depois de escolher o “Espaço de endereço IP”, clique em “Avançar: Segurança”.

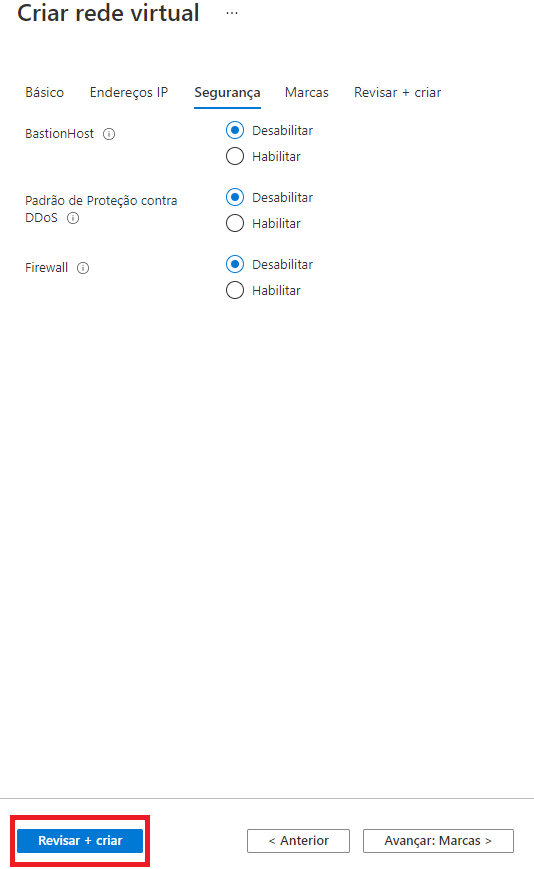

6 – Na guia “Segurança”, temos 3 opções disponíveis:

- Bastionhost: Fornece conexão SSH/RDP para a sua máquina virtual via Portal do Azure.

- DDos: Funcionalidade que protege a sua rede virtual de ataques DDos.

- Firewall: Recurso baseado em nuvem que protege os recursos da sua rede virtual.

Como estamos fazendo uma implantação simples, manteremos o padrão. Clique em “Revisar + Criar > Criar”.

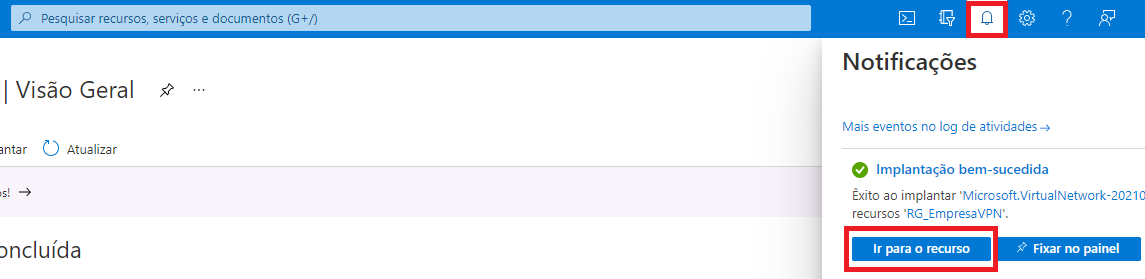

7 – O processo de implantação pode levar alguns minutos. Para acompanhar o processo de implantação, clique no ícone do sino e quando a implantação terminar, clique em “Ir para o recurso”.

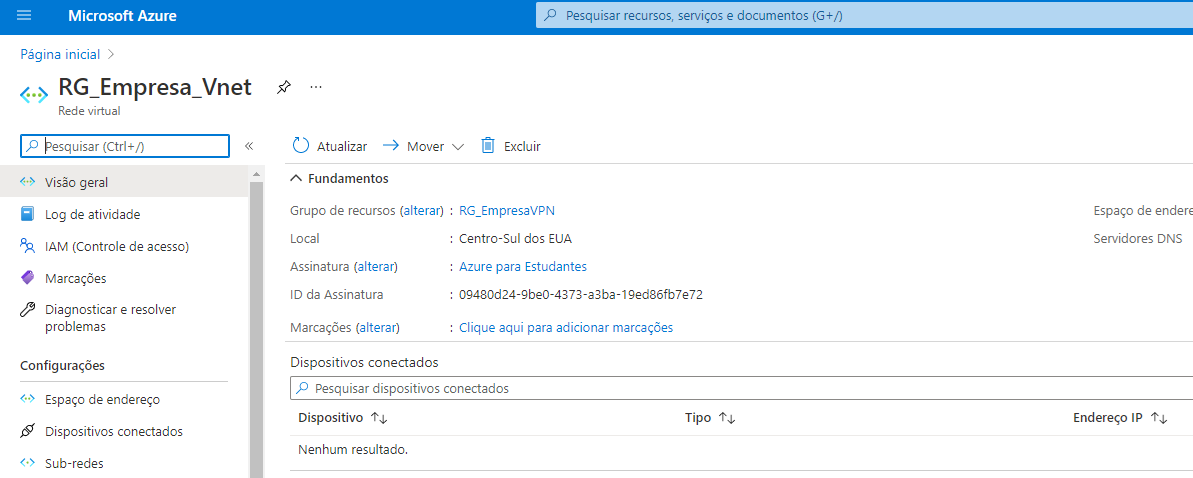

8 – A rede virtual foi criada com sucesso.

Passo 2: Criar uma Gateway de Rede Virtual

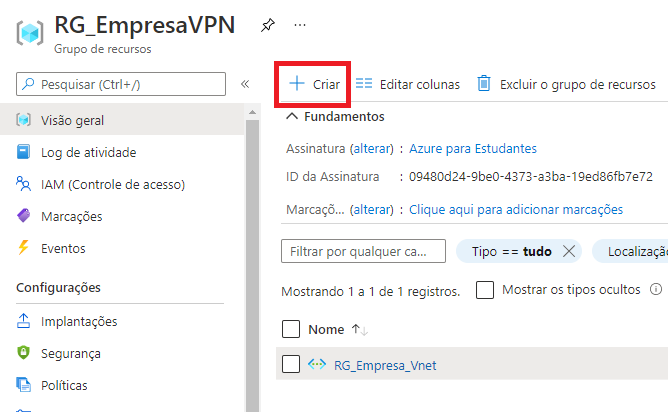

9 – Precisaremos de um Gateway de Rede virtual para que a nossa rede virtual seja acessível por meio da VPN. Dentro do nosso grupo de recursos, clique em “Criar” para criarmos mais um recurso.

10 – Procure pelo recurso “Virtual Network Gateway” ou “Gateway de Rede Virtual” e quando encontrar e clique em “Criar”.

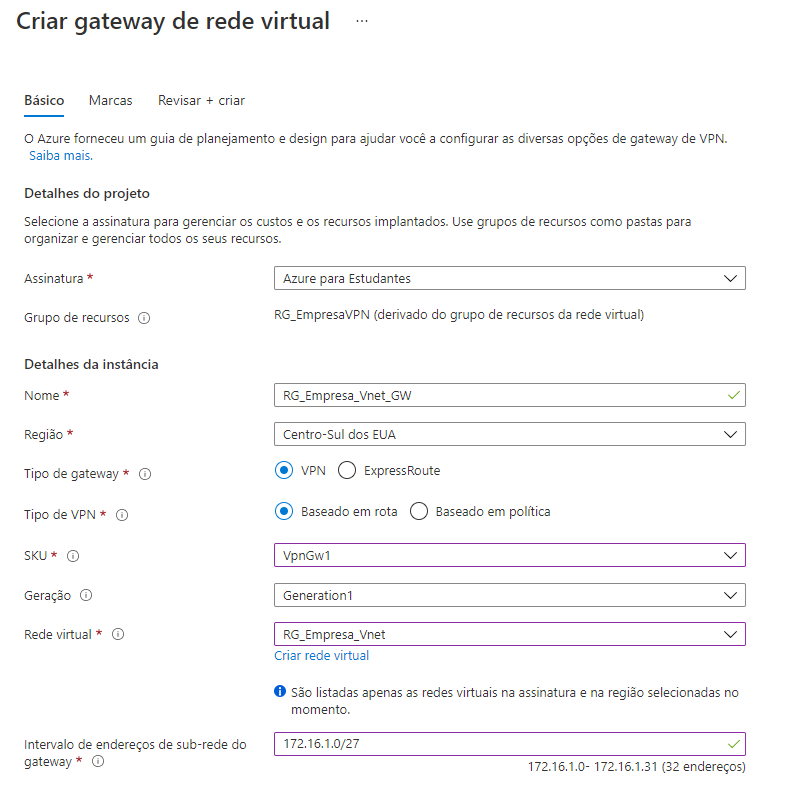

11 – Aqui definiremos alguns parâmetros para nosso gateway. Obs: A região do gateway deve ser a mesma região da rede virtual criada anteriormente. Caso contrário, não será possível ligar o gateway a nossa rede virtual.

Nome: Defineremos um nome do recurso.

Região: Defineremos a região do recurso.

Tipo de Gateway: Utilizaremos o “VPN” pois não temos um circuito ExpressRoute.

Tipo de VPN: Como não estamos criando um gateway para coexistir com um gateway do ExpressRoute e nem utilizaremos IKEv2, escolheremos o “Baseado em rota”.

SKU: Essa opção define as funcionalidades do gateway de VPN. Utilizaremos o “VpnGw1” que permite 30 túneis de site a site e 650Mbps de taxa de transferência.

Rede Virtual: Nesse campo utilizaremos a rede virtual que criamos para associá-la ao gateway.

Intervalo de endereços de sub-rede do gateway: Essa parte apenas aparece se você não tiver um gateway de sub-rede. Seguiremos a recomendação da microsoft e utilizaremos um CIDR /27.

12 – Após o campo “intervalo de endereços de sub-rede do gateway” criaremos um novo IP público para o nosso gateway. Manteremos o padrão no restante das opções.

Clique em “Revisar + criar” e depois em “Criar”.

Obs: Um gateway de rede virtual pode levar até 40 minutos para ser criado.

13 – Com a implantação concluída, clique em “Ir para o recurso”.

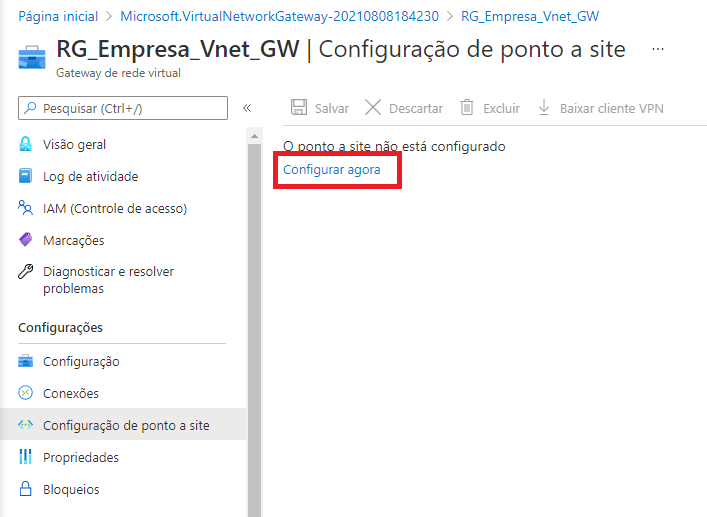

14 – Dentro do recurso, vá na opção “Configuração de ponto a site” no menu a esquerda. Nosso ponto a site ainda não está configurado, clique em “configurar agora” para configurar.

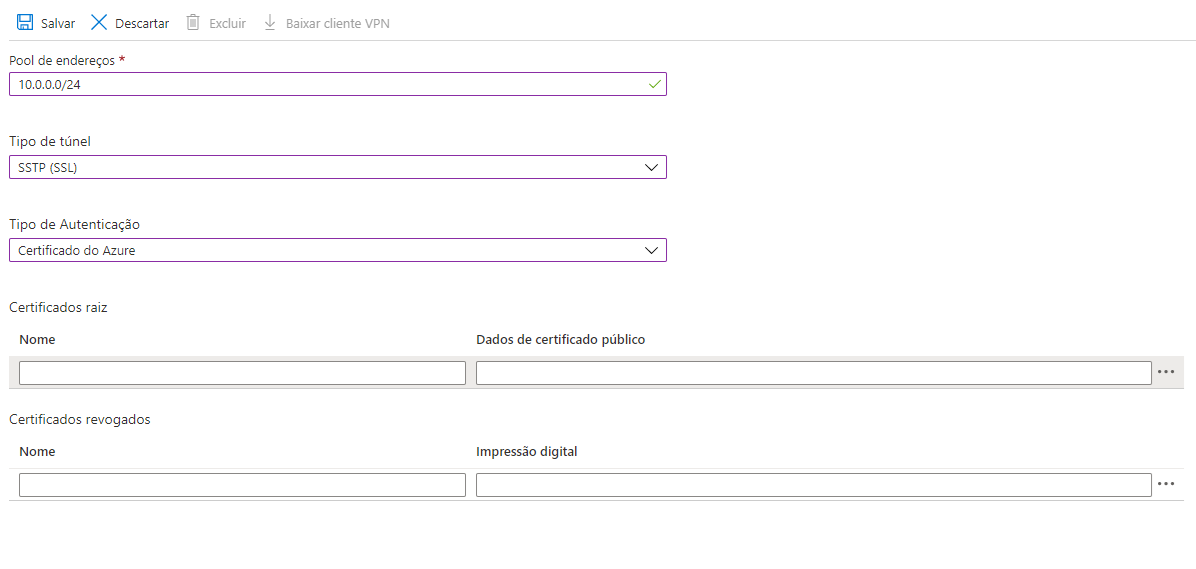

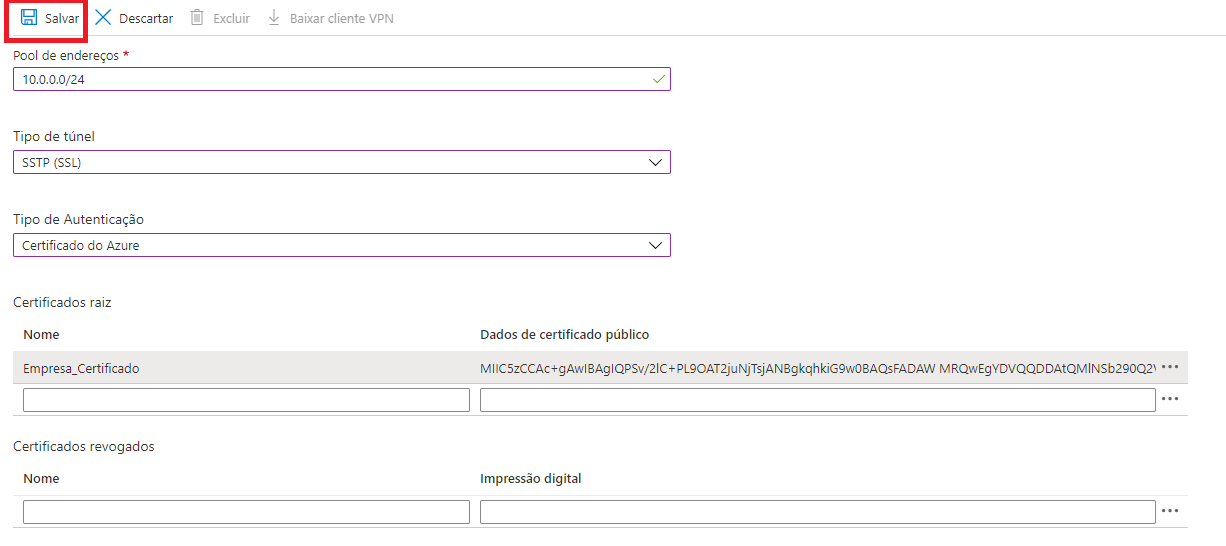

15 – Nessa configuração temos as seguintes opções:

Pool de endereços: Aqui defineremos a faixa de endereços IPs que os dispositivos irão utilizar ao se conectar na VPN.

Tipo de túnel: Aqui você poderá escolher o protocolo para o túnel VPN. Você tem as seguintes opções disponíveis.

- OpenVPN (SSL)

- SSTP (SSL)

- IKEv2

- IKEv2 e OpenVPN (SSL)

- IKEv2 e SSTP (SSL)

Utilizaremos o “SSTP (SSL)”. Cada protocolo necessita de uma liberação de porta específica no firewall. A opção que escolhemos utiliza a porta 443 que normalmente já está liberada nos firewalls.

Tipo de autenticação: Utilizaremos a opção “Certificado Azure”. Nos próximos passos, geraremos certificados no host cliente para fazer a autenticação na VPN.

Passo 3: Geração de Certificados

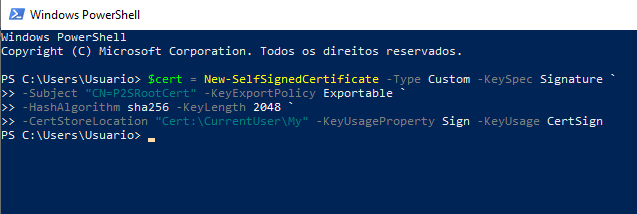

16 – Os certificados são necessários para que haja uma autenticação em uma conexão ponto a site. Na máquina local com um Windows 10, entre no Windows Powershell. Geraremos dois certificados, um certificado raiz autoassinado e um certificado do cliente.

Começaremos criando o certificado de raiz autoassinado. Cole o comando:

$cert = New-SelfSignedCertificate -Type Custom -KeySpec Signature `

-Subject “CN=P2SRootCert” -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation “Cert:\CurrentUser\My” -KeyUsageProperty Sign -KeyUsage CertSign

E dê “Enter”.

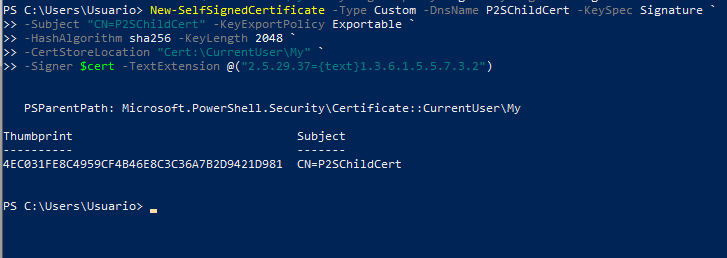

17 – Agora falta o certificado do cliente. Cole o comando:

New-SelfSignedCertificate -Type Custom -DnsName P2SChildCert -KeySpec Signature `

-Subject “CN=P2SChildCert” -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation “Cert:\CurrentUser\My” `

-Signer $cert -TextExtension @(“2.5.29.37={text}1.3.6.1.5.5.7.3.2”)

E dê “Enter”.

Os dois certificados foram criados com sucesso.

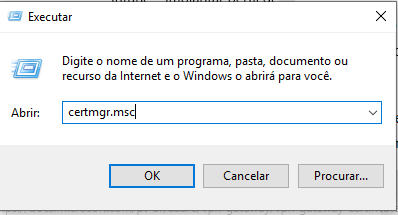

18 – Precisaremos exportar o certificado para o Azure. Use o atalho “Bandeira + R” e digite “certmgr.msc”.

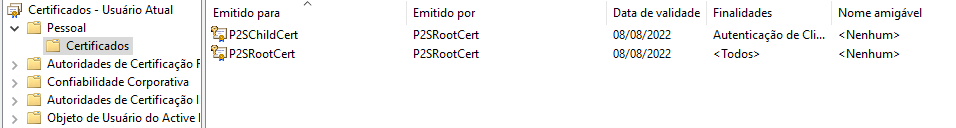

19 – Vá em “Pessoal > Certificados”. Exportaremos o certificado “P2SRootCert”.

Para fazer isso, clique com o botão direito no certificado “P2SRootCert” > “Todas as tarefas > Exportar”.

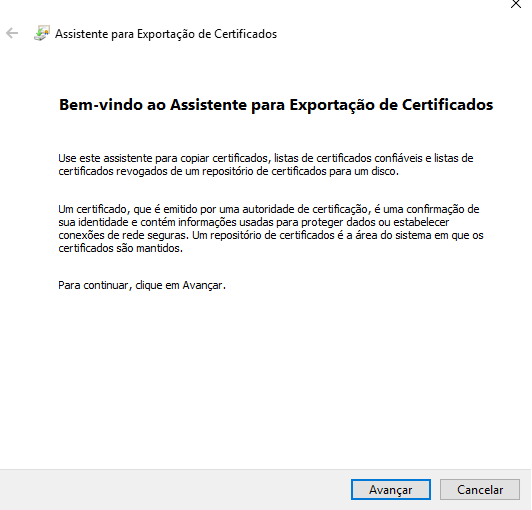

20 – Clique em “Avançar”.

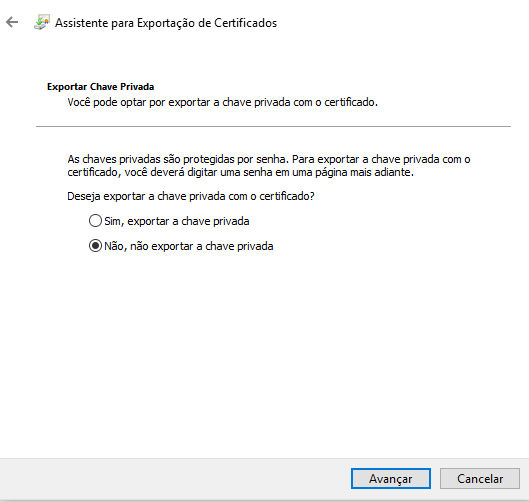

21 – Não vamos exportar a chave privada. Clique em “Avançar”.

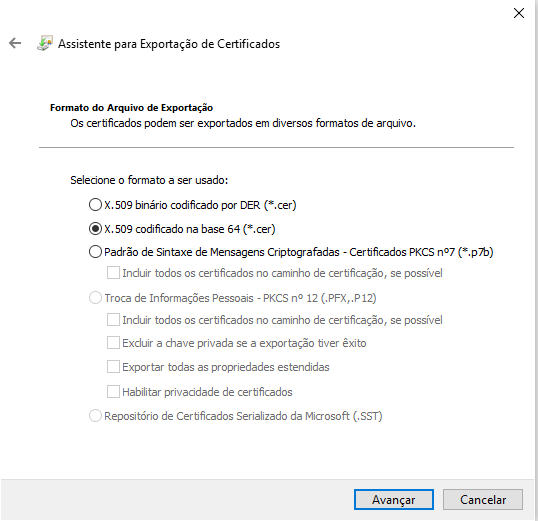

22 – Escolha a opção “X.509 codificado na base 64 (*.cer)” e clique em “Avançar”.

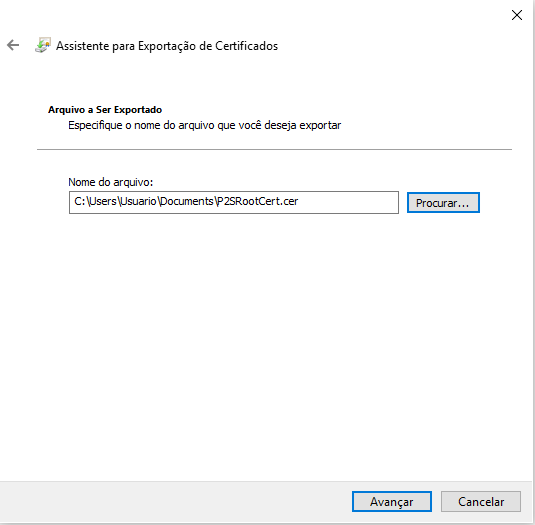

23 – Aqui escolheremos o nome do arquivo e onde vamos salvá-lo. Clique em “Procurar” para especificar o local que você deseja salvar.

Após ter feito isso, clique em “Avançar”.

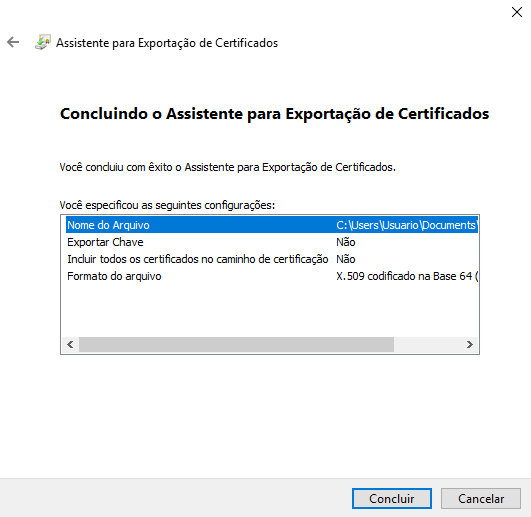

24 – Aqui você verá um resumo das configurações. Clique em “Concluir”.

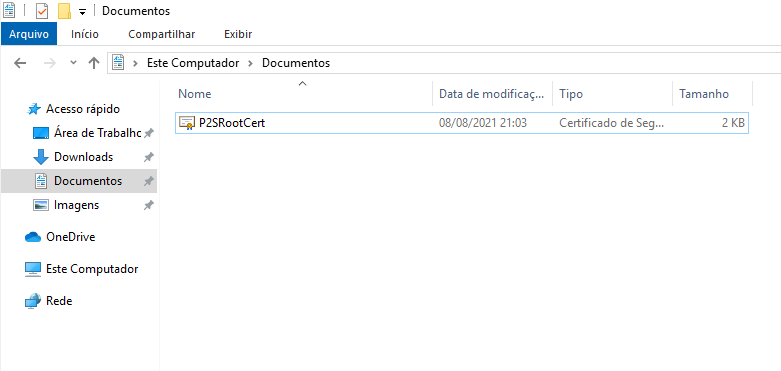

25 – Vá até o local onde você salvou o certificado. Na foto abaixo você pode ver como o certificado fica após ser exportado.

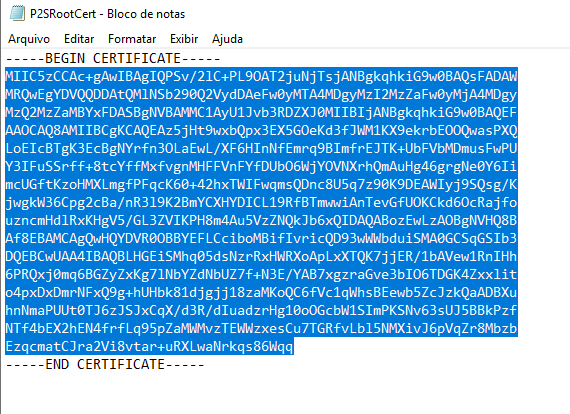

26 – Clique com o botão direito no certificado, depois em “Abrir Com > Bloco de notas” e copie o código.

27 – Retorne ao portal do Azure, defina um nome para o certificado, cole todo esse código no campo “Dados de certificado público” e clique em “Salvar”.

Passo 4: Baixar o cliente VPN na máquina local

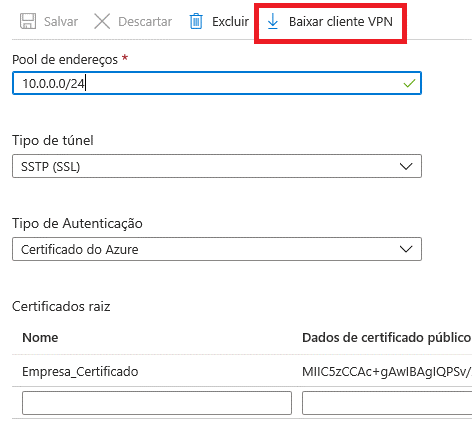

28 – Depois de salvar as configurações, clique em “Baixar cliente VPN”.

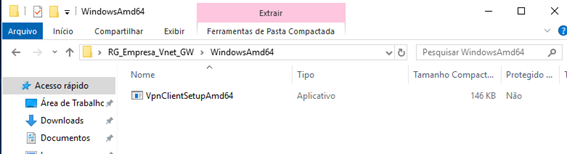

29 – Extraia o arquivo baixado, vá em “WindowsAmd64” e clique duas vezes no arquivo executável “VpnClienteSetupAmd64”.

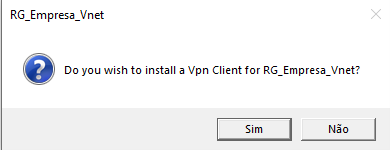

30 – Clique em “Sim” para instalar o cliente VPN.

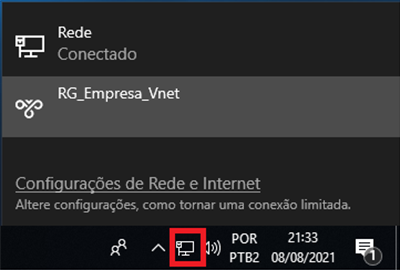

31 – Se você clicar no ícone de rede na barra de tarefas, você vai notar o ícone de VPN. Clique nesse ícone.

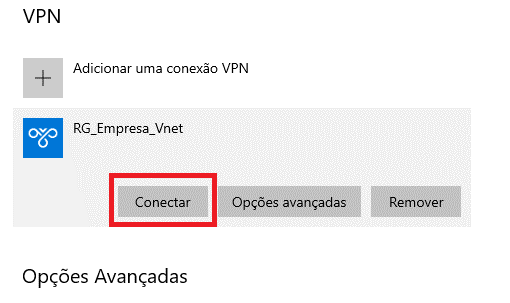

32 – Você será redirecionado para as configurações. Clique na VPN e depois clique em conectar.

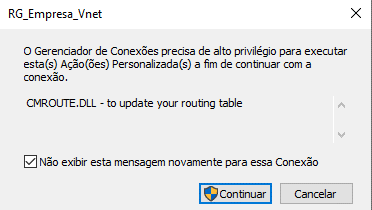

33 – Selecione “Não exibir esta mensagem novamente para essa Conexão” e clique em “Continuar.

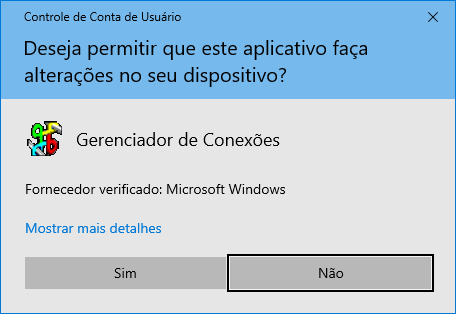

34 – Clique em “Sim” para permitir o gerenciador de conexões.

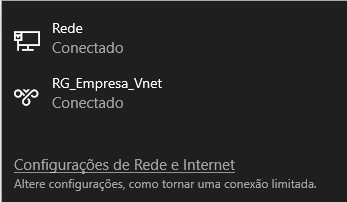

35 – O cliente se conectou na VPN com sucesso.

Conclusão

Quando ocorre a impossibilidade de um colaborador não poder estar presente na empresa, é possível proporcionar que os recursos estejam disponíveis a ele por meio de uma VPN Azure. Uma das vantagens de utilizar o VPN Client é que dificilmente ocorre algum problema no gateway do Azure, portanto, ao configurar uma VPN Azure “Point-to-site”, além de permitir acesso aos recursos de forma segura, você garante uma alta disponibilidade dos recursos.

Facebook

Twitter

WhatsApp

LinkedIn

Email

ÚLTIMOS ARTIGOS

Nuvem

Exchange Online Archiving: A Solução Ideal para Gestão de Armazenamento e Segurança de E-mails

SAIBA MAIS

5 de setembro de 2024